#IT Security

Cisco hat am 24. April 2024 über eine Schwachstelle in Cisco Adaptive Security Appliance (ASA) informiert, welche bereits aktiv ausgenutzt wird. Es wird empfohlen die verfügbaren Updates einzuspielen.

Weiterlesen

#IT Security

Die heutigen Herausforderungen bezüglich Cyberangriffen setzen voraus, dass man seine Infrastruktur und sein Sicherheitsdispositiv stetig weiterentwickelt. So konnten in den vergangenen Wochen und Monaten immer wieder Angriffe auf Citrix NetScaler beobachtet werden.

Weiterlesen

#IT Security

Das weltweit verbreitete Cybersecurity Framework vom National Institute of Standards and Technology (NIST) wurde einem Update unterzogen und ganz gemäss kontinuierlicher Verbesserung auf aktuelle Themen wie Cloud oder AI angepasst. Am 26. Februar 2024 erschien die finale Version des NIST CSF 2. 0.

Weiterlesen

#IT Security

Microsoft hat am 13. Februar über eine Schwachstelle (CVE-2024-21410) in dem Produkt Microsoft Exchange Server 2016 und 2019 informiert.

Weiterlesen

#IT Security

Mit diesem Beitrag möchten wir Sie über die neuesten Entwicklungen bei Microsoft Teams für virtualisierte Desktopinfrastrukturen (VDI) informieren.

Weiterlesen

#IT Security

Fortinet hat am 08. Februar 2024 Updates für das FortiOS-Betriebssystem veröffentlicht. Damit wird unter anderem eine kritische Schwachstelle geschlossen, welche bereits aktiv ausgenutzt wird.

Weiterlesen

#IT Security

Citrix hat über Schwachstellen in den Produkten Citrix Gateway und Citrix ADC informiert. Es wird empfohlen, die verfügbaren Updates zu installieren.

Weiterlesen

#IT Security

Der Zugriff auf die hauseigenen Serversysteme durch Softwarelieferanten oder externe Partner ist heutzutage unvermeidlich. Das ist etwa bei regelmässigen Wartungsarbeiten der Fall, bei der Durchführung von Installationen oder beim Troubleshooting von Problemen.

Weiterlesen

#IT Security

VMware meldet eine kritische Sicherheitslücke im vCenter. Es sind Updates verfügbar, um die Schwachstelle zu beheben.

Weiterlesen

#IT Security

ServiceNow hat in der Nacht vom 19. 10. 2023 die wichtigsten Access Control Lists (ACL's) auf alle Instanzen ausgerollt damit bekannt Schwachstellen eliminiert werden.

Weiterlesen

#IT Security

In unserer digitalen Welt sind Unternehmen immer stärker den Gefahren von Malware, Ransomware und weiteren Cyberangriffen ausgesetzt. Um sich wirksam vor diesen Bedrohungen zu schützen, ist es notwendig, die Angriffsfläche auf Ihren Endpunkten zu minimieren. Hier kommen die sogenannten Attack Surface Reduction Rules (ASR-Regeln) von Microsoft Defender ins Spiel.

Weiterlesen

#IT Security

Cisco informiert über eine kritische Schwachstelle, worüber Angreifer sehr einfach entsprechende Netzwerkgeräte übernehmen können.

Weiterlesen

#IT Security

Citrix hat über kritische Schwachstellen in NetScaler ADC (ehemals Citrix ADC) und NetScaler Gateway (ehemals Citrix Gateway) informiert.

Weiterlesen

#IT Security

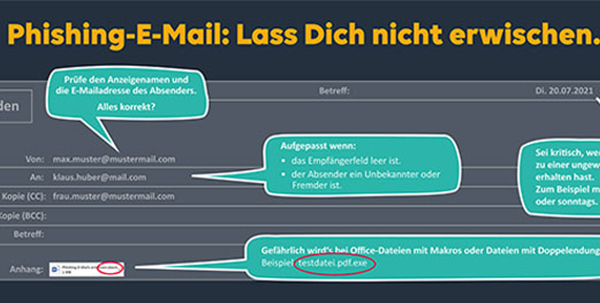

Angreifer sind «up to date» und suchen immer wieder neue Wege, an unerlaubte Daten zu gelangen. Aktuell beobachten wir vermehrt Varianten von Phishing-Mails mit QR-Codes. Wir rufen zu erhöhter Vorsicht auf.

Weiterlesen

#IT Security

Sicher gefällt Ihnen unser Ansatz: Probleme vermeiden, bevor diese entstehen. Wie Sie diesen Ansatz mit dem SIEM (Security Incident Event Management) Tool von Microsoft kosteneffizient und nachhaltig umsetzen, zeigen wir Ihnen in diesem On Demand Webinar. Schauen Sie rein, nach knapp 15 Minuten wissen Sie mehr.

Weiterlesen

#IT Security

Hewlett Packard Enterprise hat kürzlich eine Warnung bezüglich mehrerer Schwachstellen in Ihrer IT-Infrastrukturverwaltungssoftware OneView herausgegeben. Einige Sicherheitslücken sind als kritisch eingestuft und könnten es Angreifern ermöglichen, die Authentifizierung zu umgehen.

Weiterlesen

#IT Security

Aktuell berichtet der Hersteller Cisco über Angriffe durch Akira Ransomware-Bedrohungsakteure auf VPNs ohne Mehrfaktorauthentifizierung (MFA). Oft ist VPN ohne MFA das Einfallstor für schwerwiegende Cyberangriffe. Deshalb ist die Verwendung von MFA in VPNs wichtig, um das Risiko unberechtigter Zugriffe, inklusive Ransomware-Angriffe, zu reduzieren.

Weiterlesen

#IT Security

Citrix hat am 18. Juli 2023 Updates für NetScaler ADC und NetScaler Gateway veröffentlicht. Die Updates schliessen dabei eine kritische Schwachstelle, welche einem nicht authentisierten Angreifer eine Remote Code Execution erlaubt.

Weiterlesen

#IT Security

Am 11. Juli 2023 hat Microsoft eine Zero-Day-Schwachstelle in der Office-Suite bekanntgegeben, die aktiv ausgenutzt wird. Die mit der CVE-Nummer CVE-2023-36884 betroffene Sicherheitslücke hat einen CVSS-Score von 8. 3 ("hoch").

Weiterlesen

#IT Security

Microsoft hat am 11. Juli 2023 Updates für Microsoft Windows veröffentlicht. Durch diesen Patch werden auch die aktuellen Sicherheitslücken geschlossen.

Weiterlesen

#IT Security

Fortinet hat am 9. Juni 2023 Updates für das FortiOS-Betriebssystem veröffentlicht. Aktuell ist davon auszugehen, dass damit auch eine besonders kritische Schwachstelle geschlossen wird, welche über SSL-VPN das Einschleusen von Schadcode erlaubt.

Weiterlesen

#IT Security

In den letzten Jahren gab es grosse Fortschritte bei günstigen und portablen Speichern wie zum Beispiel bei USB-Sticks. Konnte man in früheren Zeiten noch rund 650 MB (0,65 GB) auf eine CD brennen, schafft heute ein gerade mal 8 Zentimeter langer und 2 Zentimeter breiter USB-Stick 1. 000 GB.

Weiterlesen

#IT Security

Damit Daten der Schweizer Bevölkerung besser geschützt sind, tritt am 1. September 2023 das neue Datenschutzgesetz der Schweiz (nDSG) in Kraft. Dieses neue Datenschutzgesetz sieht keine Übergangsfristen vor. Deshalb ist es für Unternehmen jetzt höchste Zeit, alle nötigen Anpassungen vorzunehmen, sofern diese umgesetzt sind.

Weiterlesen

#IT Security

Let's Encrypt hat sich zum Ziel gesetzt, digitale Zertifikate, die auf der Website für die Aktivierung von HTTPS benötigt werden, kostenlos zur Verfügung zu stellen. Das Ziel dabei ist ein sicheres Web, das die Privatsphäre schützt und bewahrt.

Weiterlesen

#IT Security

Um sich vor Angreifern gegen Identitätsdiebstahl zu schützen, gilt heute die Multifaktor-Authentifizierung (MFA) als Pflicht. Diese wird von den meisten Unternehmen eingesetzt. Aber auch Angreifer entwickeln sich weiter und suchen laufend nach neuen Methoden und Möglichkeiten, Zugriff auf Unternehmensdaten und Ressourcen zu erhalten.

Weiterlesen

#IT Security

Die Sicherheit ist nach wie vor eine der grössten Herausforderungen, denen sich Unternehmen heute stellen müssen. Die Zahl der Cyberangriffe auf kleine und mittelständische Unternehmen nimmt zu. Wahllos, automatisierte Bedrohungen häufen sich und treffen mit einer deutlich höheren Rate ins Schwarze.

Weiterlesen

#IT Security

HP hat über Sicherheitslücken informiert, wovon diverse Drucker-Modelle betroffen sind. Es wird empfohlen, die verfügbaren Firmware Updates zu installieren.

Weiterlesen

#IT Security

Mehrere kritische Sicherheitslücken (CVE-2022-26500 und CVE-2022-26501) in Veeam Backup & Replication ermöglichen die Ausführung von bösartigem Code aus der Ferne ohne Authentifizierung. Dies kann dazu führen, dass die Kontrolle über das Zielsystem erlangt wird.

Weiterlesen

#IT Security

Als Schauspieler in «Back in town! Special Agent in geheimer Mission» wurde David Moog von unserem Special Agent als Cyberbösewicht entlarvt. Bei seiner Arbeit (Channel Manager Cybersecurity bei Cisco Systems) ist Davids Mission die IT-Sicherheit. Praktisch täglich lesen wir Meldungen über Cyberangriffe in der Schweiz.

Weiterlesen

#IT Security

Cisco hat über eine kritische Sicherheitslücke (CVE-2022-20754) in Cisco Expressway Series & Cisco Telepresence VCS Produkten bekannt gegeben.

Weiterlesen

#IT Security

Wer eine Cisco Next Generation Firewall «FirePOWER» nutzt, sollte diese so schnell als möglich updaten.

Weiterlesen

#IT Security

Microsoft hat am «Patch Tuesday» Updates für teils kritische Schwachstellen veröffentlicht. Betroffen sind unter anderem IIS, Windows Internet Key Exchange (IKE), Exchange und AD DS.

Weiterlesen

#IT Security

Letzte Woche hat uns die Log4j-Schwachstelle in der Java Logging Bibliothek ordentlich in Atem gehalten. Wir haben bereits darüber informiert auf unserem Blog. Prioritär ging es darum zu erkennen, ob man vom Internet her verwundbar ist.

Weiterlesen

#IT Security

Update vom 13. 12. 2021: In der weit verbreiteten Java-Logging-Bibliothek "Log4j" wurde eine kritische Sicherheitslücke entdeckt. (CVE-2021-44228). Die Schwachstelle erlaubt es unauthentisierten Angreifern beliebigen Schadcode per Fernzugriff auszuführen.

Weiterlesen

#IT Security

Bei diversen HP-Multifunktionsdruckern wurden schwerwiegende Sicherheitslücken (CVE-2021-39238 und CVE-2021-39237) entdeckt.

Weiterlesen

#IT Security

Eine Sicherheitslücke in HPE ProLiant-, Apollo-, Edgeline- und Synergy-Servern, die bestimmte Intel-Prozessoren verwenden, könnte lokal ausgenutzt werden. Ziel ist, eine Rechteerweiterung zu ermöglichen. Weitere Informationen dazu finden Sie in der Intel Security Advisory Intel-SA-00562.

Weiterlesen

#IT Security

Wenn ein Unternehmen von einem schwerwiegenden Ereignis betroffen ist, sollte ein Plan in der Schublade griffbereit sein. Schublade? Ja, denn das beste Dokument nützt nichts, wenn es auf einem verschlüsselten Fileserver liegt. Im Webinar zeigen wir Ihnen, wie Sie Business Continuity Management erfolgreich einführen.

Weiterlesen

#IT Security

Cisco hat Updates für teils kritische Schwachstellen veröffentlicht. Betroffen sind unter anderem Cisco SMB Switches und Cisco ESA.

Weiterlesen

#IT Security

Citrix hat Updates zu einer neuen Schwachstelle (CVE-2021-22955) veröffentlicht. Die Schwachstelle wird als kritisch eingestuft und Updates sollten zeitnah installiert werden.

Weiterlesen

#IT Security

Microsoft hat mit den November-Updates eine Exchange Remote Code Execution-Schwachstelle (CVE-2021-42321) geschlossen. Diese Updates sind für die CUs 2013, 2016 und 2019 verfügbar.

Weiterlesen

#IT Security

BitHawk ist neu Partner von SecurityScorecard. Die Lösungen des US-amerikanischen Sicherheitsunternehmens ermöglichen eine 360° Sicherheitsbeurteilung des digitalen Footprints. Diesen erstellen Sie von Ihrem Unternehmen, sowie Ihrer Partner und der Lieferkette, von der Sie abhängig sind. Schwachstellen und mögliche Einfallstore für Angreifer lassen sich damit aufspüren und proaktiv bearbeiten.

Weiterlesen

#IT Security

Microsoft hat mit den Oktober-Updates eine Remote Code Execution Schwachstelle in Exchange (CVE-2021-26427) geschlossen. Dies betrifft die Exchange Versionen 2013, 2016 und 2019.

Weiterlesen

#IT Security

Die NAS-Geräte von QNAP sind sehr beliebte Ziele für Angreifer. Die Angreifer finden dabei immer wieder neue Schwachstellen auf NAS-Geräten, welche Dienste im Internet publiziert haben.

Weiterlesen

#IT Security

Das Lahmlegen oder gar Zerstören von Infrastrukturen innerhalb kürzester Zeit durch schwerwiegende Hackerangriffe, Ransomware-Attacken oder Fehlmanipulationen ist heute traurige Realität. Auch Umweltkatastrophen können grosse Schäden an der Infrastruktur anrichten. Es ist schlimm genug, wenn ein Unternehmen davon betroffen ist. Fehlt dann ein Plan bzw.

Weiterlesen

#IT Security

Windows 11 befindet sich aktuell in den Startlöchern. Das von Microsoft in einer eigens inszenierten Livestream-Show angekündigte neue Betriebssystem weckt hohe Erwartungen. Optisch aufgepeppt und in der Anwendung auf eine simple Bedienung ausgelegt, soll es das Arbeiten angenehmer und einfacher machen.

Weiterlesen

#IT Security

In den vergangenen Monaten ist bei spezifischen Windows Builds und Update-Ständen vorgekommen, dass Windows Updates nicht wie gewünscht automatisch freigegeben und installiert wurden.

Weiterlesen

#IT Security

Microsoft schliesst mit den August Updates die Schwachstelle PetitPotam / LSA Spoofing – NTLM Relay-Attacken bleiben aber ein Problem.

Weiterlesen

#IT Security

Im Juli 2021 haben wir über die Schwachstellen «PrintNightmare» informiert. Die Situation rund um diese Schwachstellen hat sich erneut verschärft. Unsere Meldungen dazu finden Sie im Anschluss.

Weiterlesen

#IT Security

UPDATE: August 2021

Aktuell beobachten wir Angriffe auf Exchange Server, welche nicht die aktuellen Updates vom Juli 2021 installiert haben. Es wird unbedingt empfohlen, die aktuellsten Updates von Microsoft Exchange zu installieren.

#IT Security

In Windows 10 wurde eine Schwachstelle entdeckt, die es Nicht-Administratoren unter anderem ermöglicht, auf die Security Account Manager (SAM)-Datenbank zuzugreifen, in der die Passwörter der Benutzer gespeichert sind.

Weiterlesen

#IT Security

Citrix meldet eine Sicherheitslücke im Citrix User Profile Manager und stellt bereits Hotfixes zur Verfügung, welche die Sicherheitslücke schliessen. Citrix empfiehlt, die Aktualisierung so rasch als möglich durchzuführen.

Weiterlesen

#IT Security

Microsoft hat am 6. Juli 2021 ein so genanntes «out-of-band» Cumulative Update veröffentlicht. Damit kann die oben genannte Sicherheitslücke geschlossen werden. Wir empfehlen, das Update kurzfristig zu installieren oder die bekannten Workarounds umzusetzen.

Weiterlesen

#IT Security

Microsoft hat über die Schwachstelle «PrintNightmare» in Windows informiert. Aktuell laufen bei Microsoft Abklärungen dazu. Wie es scheint, wird die Schwachstelle bereits aktiv ausgenutzt.

Weiterlesen

#IT Security

VMware meldet Sicherheitslücken im vSphere-Client (HTML5). Es sind Updates und Workarounds verfügbar, um diese Schwachstellen in betroffenen VMware-Produkten zu beheben.

Weiterlesen

#IT Security

Aktualisierte Versionen der Citrix WorkspaceApp für Windows schliessen eine Sicherheitslücke. Citrix empfiehlt, die Aktualisierung so rasch als möglich durchzuführen.

Weiterlesen

#IT Security

Das Cisco Security Advisory meldet diverse Schwachstellen auf den ASA und FTD Systemen und stuft diese als hoch ein. Aktuell sind noch keine Informationen bekannt, dass die Schwachstellen aktiv ausgenutzt werden. Da der CVSS Score um 8. 5 eingestuft wird, empfehlen wir einen Upgrade der betroffenen Systeme.

Weiterlesen

#IT Security

Verteilen Sie Windows Updates mit Configuration Manager und haben Sie Windows 10 Build 1909 im Einsatz? Dann sollten Sie überprüfen, ob das kumulative Update vom April (KB5001337) freigegeben wird. Damit dieses Update als «Required» erkannt wird, muss zuerst das aktuelle Servicing Stack Update (KB5001406) installiert sein.

Weiterlesen

#IT Security

Auf Exchange Servern wurden erneut kritische Sicherheitslücken gefunden. Wir empfehlen dringend, die Exchange Server zu patchen.

Weiterlesen

#IT Security

Erkennen Ihre Mitarbeitenden Phishing?Wissen Sie, wie Ihr Team bei Betrug per E-Mail reagiert? Trotz ständiger Warnungen kommen Cyberattacken massenhaft vor und die Schäden verschlingen Millionen. Investieren Sie mit dem richtigen Training in Ihre Mitarbeitenden.

Weiterlesen

#IT Security

Nach der Installation der kumulativen Updates für Windows 10 und Windows Server 2019, welches Microsoft am 9. März 2021 veröffentlich hat, kann es zu Bluescreens (BSOD) bei Druckoperationen kommen. Microsoft hat am 15. März eine korrigierte Version dieser Updates zur Verfügung gestellt.

Weiterlesen

#IT Security

Die Firma FortiGate hat einige Schwachstellen im SSLVPN Portal bekannt gegeben.

Weiterlesen

#IT Security

In den vergangenen Tagen konnten vermehrt Angriffe auf die bekannten Schwachstellen in MS Exchange beobachtet werden. BitHawk empfiehlt notwendige Massnahmen zu ergreifen. Dies ist einerseits das Schliessen der Schwachstelle über die verfügbaren Updates, aber auch Kontrolle ob die Schwachstellen bereits ausgenutzt wurden.

Weiterlesen